En la primera parte de este artículo contamos la historia de Ransomware desde sus orígenes en 1989 hasta el surgimiento de Cryptolocker. Hoy completamos este repaso a la historia del Ransomware con las amenazas que han surgido desde WannaCry (en 2017) hasta el RaaS (Ransomware as a Service) en nuestros días.

CONTENIDOS

2017: WannaCry y NotPetya

2018: Ransomware y Cryptojacking

2019-2020: Maze Ransomware

2021-2022: Ransomware as a Service (RaaS)

Conclusión

2017: WannaCry y NotPetya

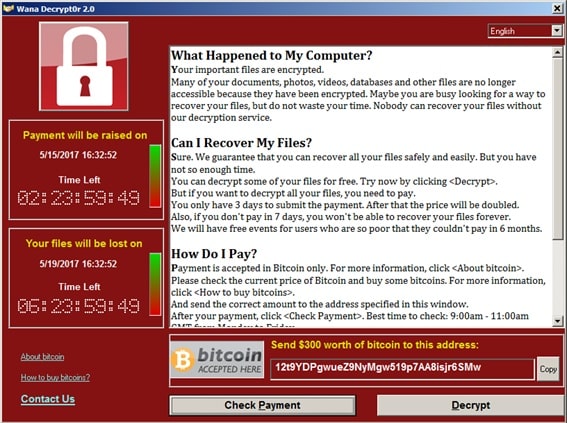

En el año 2017 hubo dos incidentes bastante importantes y conocidos, aunque no fueron Ransomware como tal, sino que se hicieron pasar por Ransomware para destruir información. Su objetivo no era que se pudiera recuperar información, sino destruirla. Aunque se pagara el rescate, no era posible recuperarla.

NotPetya fue un ataque dirigido a empresas de Ucrania, usando para su propagación un programa de contabilidad que todas las empresas usan si quieren hacer operaciones de contabilidad en la hacienda pública de ese país. Este malware consiguió comprometer una de las actualizaciones de está herramienta de contabilidad, consiguiendo de esta forma instalarse en todas las empresas. Permaneció instalado por un tiempo y se activó en una fecha y hora concreta.

WannaCry fue detectado el 12 de mayo de 2017 en Telefónica, cuando había comprometido varios datos de su red interna. Este peligroso ataque aumentó el foco sobre los malware de este tipo.

Después de estos dos incidentes, se ha visto como han ido aumentando los ataques a las cadenas de suministro.

2018: Ransomware y Cryptojacking

El aumento del valor de las criptomonedas por el 2018 hizo que los ciberdelincuentes se fijaran más en la minería de criptomonedas que en el ransomware.

En este caso lo que intentaban hacer era infectar las máquinas y aprovechar los recursos de esas máquinas para generar criptomonedas mediante el minado.

2019-2020: Maze Ransomware

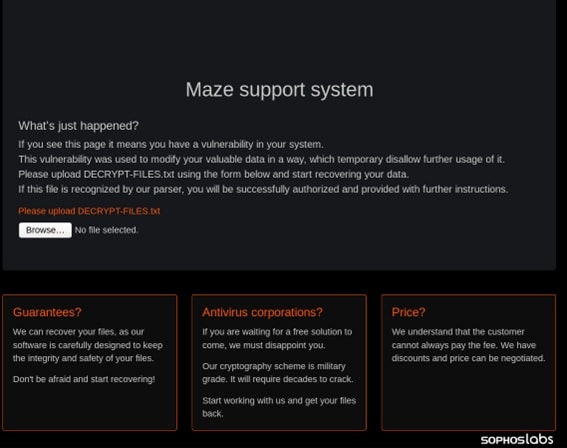

En el 2019 se produjo un cambio de modelo a la hora de generar beneficios, que vino de la mano del Ransomware Maze.

Hasta ahora el Ransomware lo que hacía era entrar en el equipo que infectaba, cifrar la información y pedir un rescate. Pero si el usuario o empresa a la que infectaba el ransomware tenía una copia de seguridad podía restaurarla y recuperar su actividad normal.

Los ciberdelincuentes se dieron cuenta de esto y con Maze no solamente accedían a la máquina y cifraban la información, sino que además lo que hacían previamente era robar la información del equipo al que infectaban y de toda la red interna a la que tuviera acceso ese equipo; y luego la cifraban. Una vez robada y cifrada la información, en la carta de rescate se les amenazaba de que si no se pagaban el rescate esa información se iba a filtrar.

Esto afectaría en gran medida a la reputación de la empresa y además muchos competidores tendrían acceso a esa información, así como cualquier persona u otros ciberdelincuentes que la podrían usar para lanzar otros ataques. Y además, desde la regulación del RGPD, existen normativas o reglamentos que multan severamente a aquellas empresas que sufran una filtración de información donde se incluyan datos de sus usuarios, proveedores, clientes,…

En ocasiones, la información que consiguieron extraer era tan valiosa que los ciberdelincuentes organizaban subastas públicas para ver quién pujaba más por esa información.

Maze funcionaba prácticamente como una empresa, que incluso tenía afiliados para distribuir el malware, y no parecían considerarse ciberdelincuentes. Como dato curioso, tenía incluso un servicio técnico que “ayudaba” a las empresas que habían sido comprometidas a realizar el pago y recuperar los archivos. Maze desapareció el 1 de noviembre de 2020.

2021-2022 Ransomware as a Service (RaaS)

Uno de los últimos modelos en aparecer en este tipo de amenazas ha sido el Ransomware as a Service (RaaS). Las plataformas grandes de Ransomware alquilan sus soluciones de Ransomware cobrando un porcentaje del rescate de cada una de las campañas. Esto permite que cualquier persona sin conocimientos de programación pueda acceder a este tipo de herramientas y lanzar sus propias campañas. Algunos grupos de Ransomware están creando franquicias para comercializar el ransomware que han desarrollado.

Este modelo es el que utiliza el Ransomware Conti, que “forma” a usuarios sin conocimientos, les da un salario fijo y la participación en los beneficios de la “empresa”.

Uno de los tipos de Ransomware más populares que usan el modelo RaaS es LockBit 3.0. Los usuarios que lo utilizan mediante previo pago o una tarifa plana pasan a ser afiliados del Ransomware.

Cómo detalle final, estos últimos años se está viendo la aparición de campañas de Ransomware más sofisticado y más difícil de detectar. Las nuevas campañas de ransomware se centran en reconocer el entorno del objetivo atacado mediante ataques más avanzados. Los ciberdelincuentes se informan previamente sobre el objetivo, adquiriendo un conocimiento previo en el que determinan el nivel de rescate que se podría llegar a pedir o si es viable que la empresa llegue a pagar el rescate.

Estas amenazas están lejos de desaparecer; más bien al contrario, cada vez se detectan más nuevos tipos de campañas de Ransomware

Conclusión

Hemos visto la evolución del Ransomware, desde aquel virus que el Dr. Plopp distribuyó mediante el envío postal de disquetes hasta campañas de RaaS (Ransomware as a Service), que se estructuran como empresas y que tienen hasta sus propios afiliados, ofreciéndolo con el nuevo modelo de Ransomware como servicio. Como podemos comprobar, es una amenaza con la que tendremos que convivir durante bastante tiempo, ya que de momento está muy lejos de desaparecer.

0 comentarios