3 tecnologías de protección del correo electrónico: SPF, DKIM y DMARC

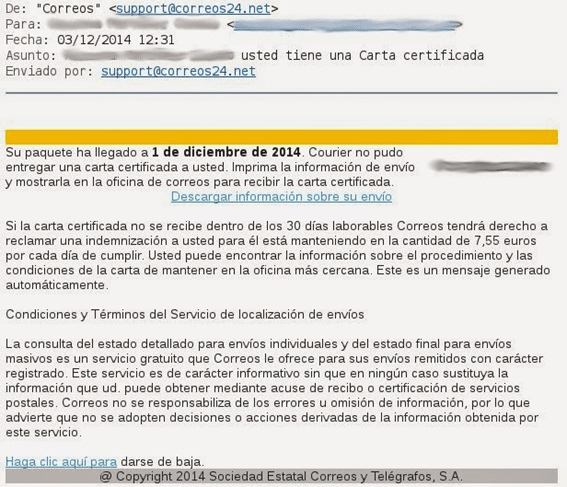

En el mundo digital, el correo electrónico sigue siendo una herramienta clave para la comunicación personal y profesional. Sin embargo, también es un canal propenso a ser aprovechado por personas malintencionadas para enviar correos falsos, phishing o intentos de suplantación de identidad. Aquí es donde entran en juego tres tecnologías de protección del correo electrónico: SPF, DKIM y DMARC. Aunque sus nombres suenan técnicos, su objetivo es sencillo: asegurarse de que los correos electrónicos que envías sean auténticos y verificar que lleguen a su destino sin ser manipulados.

Artículo elaborado por José Arroyo Viana, administrador de sistemas senior, experto en ciberseguridad de Extra Software

A continuación, te explico cómo funcionan estas 3 tecnologías de protección del correo electrónico de manera simple, usando la analogía del envío de cartas físicas.

CONTENIDOS

SPF (Sender Policy Framework): La Lista de Remitentes Autorizados

¿Cómo funciona SPF?

DKIM (DomainKeys Identified Mail): El Sello de Autenticidad

¿Cómo funciona DKIM?

DMARC (Domain-based Message Authentication, Reporting & Conformance): Las Reglas de Seguridad y Monitoreo

¿Cómo funciona DMARC?

¿Cómo Trabajan Juntos SPF, DKIM y DMARC?

Conclusión

SPF (Sender Policy Framework): La Lista de Remitentes Autorizados

Imagina que tienes una oficina y todos tus empleados pueden enviar cartas en tu nombre. SPF es como una lista de personas autorizadas para enviar cartas desde tu dirección. En términos técnicos, SPF es una forma de decirle a los servidores de correo receptores qué servidores están autorizados a enviar correos en nombre de tu dominio.

¿Cómo funciona SPF?

- Tú creas una lista (registro SPF) de los servidores de correo autorizados que pueden enviar mensajes usando tu dominio.

- Cuando envías un correo, el servidor receptor verifica esa lista.

- Si el servidor que envió el correo está en la lista, se acepta como legítimo. Si no, el correo puede ser marcado como sospechoso o fraudulento.

Ejemplo:

Piensa en que solo tus empleados de confianza pueden enviar cartas en tu nombre. Si alguien fuera de ese grupo intenta enviar una carta diciendo que es tuya, el destinatario sabrá que algo no está bien porque esa persona no está en la lista de remitentes autorizados.

DKIM (DomainKeys Identified Mail): El Sello de Autenticidad

Ahora, imagina que además de autorizar a ciertas personas a enviar cartas, quieres asegurarte de que esas cartas no sean modificadas mientras están en tránsito. Aquí es donde entra en juego DKIM. Esta tecnología funciona como un sello único y especial que solo tú puedes poner en tus cartas, de modo que el destinatario puede verificar que la carta no ha sido manipulada en el camino.

¿Cómo funciona DKIM?

- Cuando envías un correo, tu servidor de correo firma el mensaje con un sello digital (clave privada).

- El servidor que recibe el correo puede usar una herramienta pública (clave pública) para verificar que el sello es auténtico.

- Si la firma es válida, significa que el correo proviene de ti y no ha sido alterado durante el envío.

Ejemplo:

Envías una carta a un amigo y le pones un sello especial que solo tú puedes usar. Cuando la carta llega, tu amigo verifica el sello y sabe que la carta no ha sido cambiada y realmente es tuya.

DMARC (Domain-based Message Authentication, Reporting & Conformance): Las Reglas de Seguridad y Monitoreo

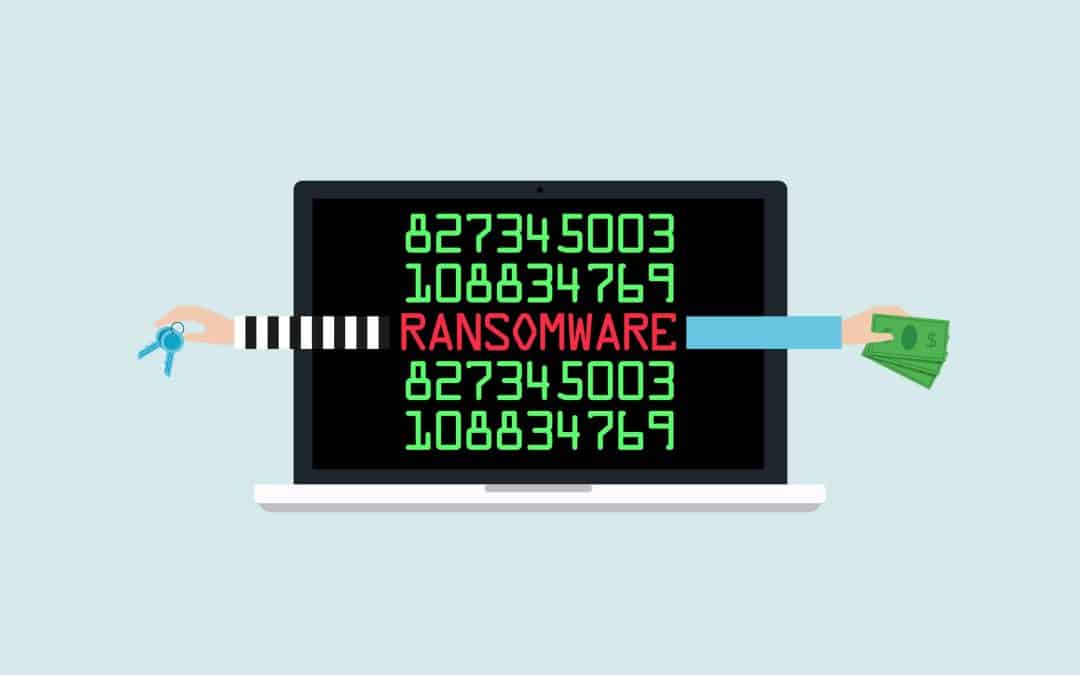

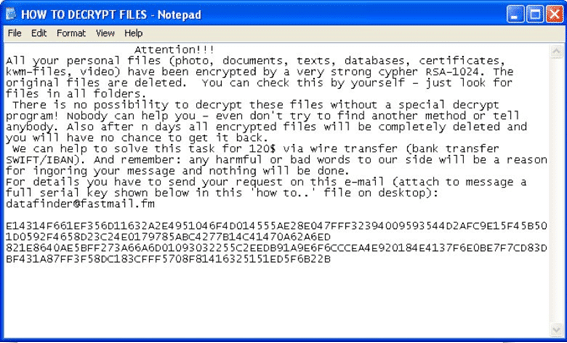

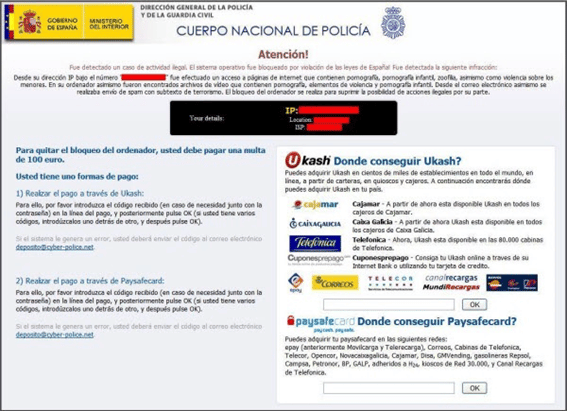

DMARC es el mecanismo que le da a los propietarios de dominios control sobre cómo manejar los correos electrónicos sospechosos que no pasen las verificaciones de SPF o DKIM. Además, DMARC te permite recibir informes detallados sobre los intentos de suplantación de identidad (phishing).

¿Cómo funciona DMARC?

- DMARC te permite definir políticas sobre qué hacer con los correos que no cumplen con las reglas de autenticación (SPF y DKIM):

- POLÍTICA “NONE” Solo monitorea y reporta los correos sospechosos.

- POLÍTICA “QUARANTINE” Manda los correos sospechosos a la carpeta de spam.

- POLÍTICA “REJECT”: Rechaza los correos sospechosos y no los entrega.

- También te permite recibir informes sobre los intentos de suplantación, para que puedas monitorear quién intenta enviar correos en tu nombre.

Ejemplo:

Imagina que le dices al servicio postal: “Si recibes una carta que no tiene mi sello o que no fue enviada por alguien autorizado en mi lista, ponla en la carpeta de spam o directamente recházala”. Además, el servicio postal te envía un informe detallado cada cierto tiempo diciéndote cuántos intentos de fraude han detectado.

¿Cómo Trabajan Juntos SPF, DKIM y DMARC?

Las 3 tecnologías de protección del correo electrónico trabajan juntos para lograr un escudo más efectivo:

- SPF asegura que los correos provienen de servidores autorizados.

- DKIM garantiza que los correos no han sido manipulados durante su envío.

- DMARC proporciona control y reportes, diciéndole a los servidores de correo cómo deben manejar los correos que no cumplan con las políticas de autenticación.

Al trabajar juntos, estos tres mecanismos protegen tu dominio contra la suplantación de identidad y aseguran que solo los correos legítimos lleguen a su destino, mientras que los correos fraudulentos o sospechosos son marcados, bloqueados o rechazados.

Conclusión

SPF, DKIM y DMARC son tecnologías que protección del correo electrónico que aseguran que tus correos sean auténticos y que nadie pueda usarlos para hacer una suplantación de identidad o enviar correos fraudulentos en tu nombre. Si bien pueden parecer términos técnicos, sus funciones son comparables a prácticas simples de la vida diaria, como autorizar quién puede enviar mensajes en tu nombre o poner un sello de autenticidad en tus cartas.

Implementar estos mecanismos no solo protege la marca de la empresa y la reputación, sino que también reducirá el riesgo de que tus correos terminen en la carpeta de spam o sean rechazados por completo.