Historia del Ransomware (1 de 2): Desde los comienzos hasta Cryptolocker

La mayoría de gente dentro del mundo de la informática ha escuchado alguna vez hablar del Ransomware, algunos incluso lo han sufrido en sus dispositivos o en las empresas donde trabajan. Pero ¿Cómo empezó el Ransomware? Y, sobre todo, ¿Por qué se ha hecho tan popular entre las mafias del cibercrimen? En esta serie de dos artículos vamos a repasar la historia del Ransomware, como era en sus inicios y en lo que se ha convertido.

CONTENIDOS

1989: aparece el primer Ransomware

2006: GPCode

2011: el virus de la policía

2013-2015: Cryptolocker

1989: aparece el primer Ransomware

La historia del Ransomware comienza en 1989. Ese año, el doctor Joseph Popp, biólogo evolutivo, primatólogo y antropólogo por Harvard, después de una conferencia sobre el SIDA, repartió mediante el servicio postal 20.000 copias de un disquete distribuidas entre 90 países, el cual contenía un supuesto software de educación sobre el SIDA.

El disquete contenía un programa que medía el riesgo de una persona de contraer el SIDA basándose en sus respuestas a una encuesta interactiva. Pero también contenía oculto un virus que se iniciaba cuando el usuario había reiniciado el ordenador un número determinado de veces.

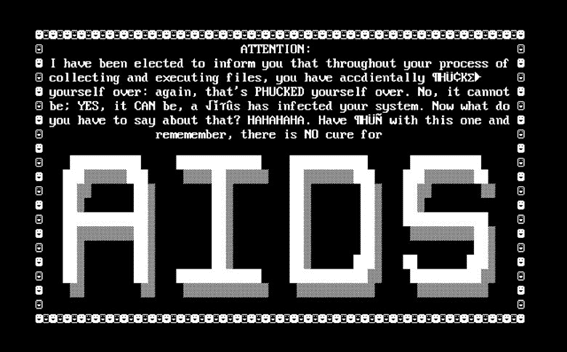

Una vez que el virus se ejecutaba lo que hacía era cifrar el disco duro del usuario y aparecía un mensaje como el que vemos en la imagen de abajo.

En el mensaje vemos la palabra AIDS que son las siglas del SIDA en inglés. Luego se le pedía un rescate al usuario de 189 dólares para poder recuperar sus datos. Como en esta época no existía el Bitcoin el rescate debía ser pagado enviando dinero a un apartado postal panameño. Una vez pagado, la víctima recibiría su software de descifrado para que pudiera recuperar sus archivos. Estamos ante el primer Ransomware de la historia. Joseph Popp, sin que nadie hablara todavía de ransomware, había creado el primero de ellos, una de las mayores amenazas para la seguridad informática de hoy en día.

Como curiosidad, este virus fue reportado por primera vez en Inglaterra donde ni siquiera había leyes que contemplaran este tipo de delitos.

2006: GPCode

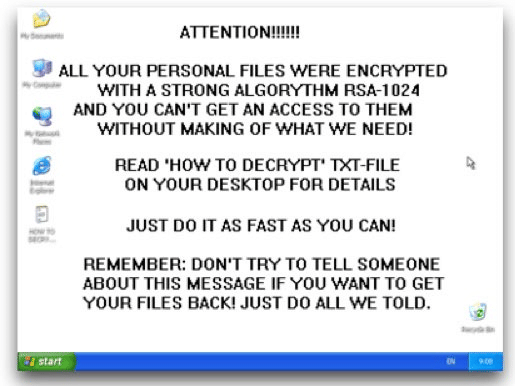

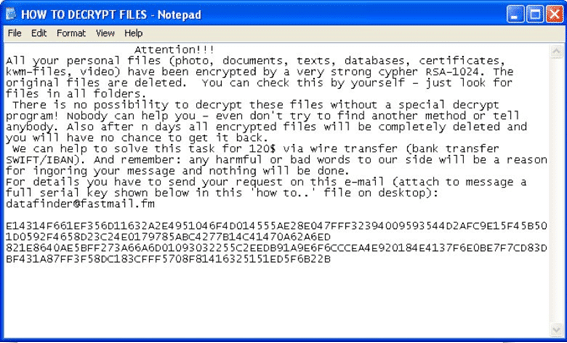

Aparece un malware llamado GPCode que lo que hacía era cifrar la información de los sistemas que infectaba, en esta época infectó muchos Windows XP y mostraba un mensaje en pantalla muy parecido a los que se muestran ahora en las variantes actuales de Ransomware.

Este Ransomware fue el primero que estaba dirigido por Internet al usuario medio, como rescate se pedían 120 dólares para recuperar los archivos cifrados. La gente no sabía a qué se refería el mensaje ni lo que quería decir esto de cifrado.

GPcode se difundió a través de archivos adjuntos de correo electrónico que parecían ser una solicitud de empleo. Este malware sentó las bases de lo que sería el Ransomware moderno.

2011: el virus de la policía

En el año 2011 apareció un método de estafa mediante campañas mejor organizadas y más dirigidas.

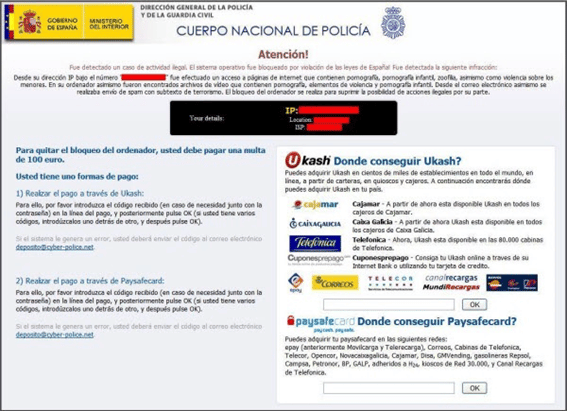

Este virus lo que hacía era mostrar una pantalla en el ordenador de la víctima suplantando a las autoridades policiales de cada país, dependiendo del país que fuera la víctima le mostraba una plantilla diferente. Cuando aparecía esta pantalla bloqueaba el acceso al usuario al ordenador, pero no cifraba sus datos. Simplemente le impedía el acceso al sistema.

Esta pantalla le indicaba al usuario que había accedido o consumido contenido ilegal o inadecuado y que debía realizar un pago de una pequeña cantidad, normalmente eran 100 euros para desbloquear su ordenador. Los pagos se solían pedir en tarjetas prepago.

Este Ransomware se conoció coloquialmente como el “virus de la policía”.

2013-2015: Cryptolocker

En el 2013 apareció el Ransomware Cryptolocker, en este caso se volvían a cifrar los archivos y se volvía a mostrar el mensaje de rescate pidiendo una cantidad económica para recuperarlos.

En este Ransomware nos daban un tiempo límite para hacer el pago o destruirían la clave de acceso lo que añadía un aspecto psicológico a la víctima dejándole poco tiempo de reacción y también se empezó a requerir el pago en criptomonedas, lo que hacía menos rastreable la transacción.

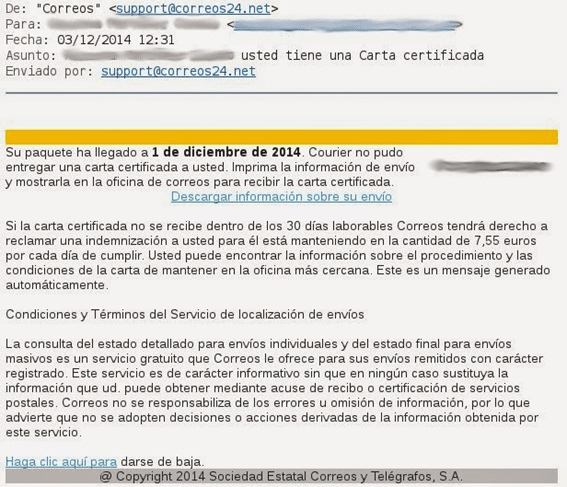

2014: El incidente de correos

En España, un incidente que involucraba a Correos en 2014 fue el punto de inflexión para que la opinión pública se diera cuenta de que Ransomware era un problema real que podía afectar a cualquiera.

En diciembre de 2014 mucha gente empezó a recibir un supuesto mail de correos que indicaba que no se había podido entregar una carta certificada. Este mail añadía un enlace para que se descargara la información del envío e incluso añadía sensación de urgencia indicando que se cobrarían 7,55 euros por cada día que no se hiciera este trámite.

Una vez que pulsaban en el enlace los llevaba a una página donde se descargaba un fichero en formato ZIP que incluía el Ransomware. Como estaba cerca la Navidad, mucha gente estaba esperando a recibir paquetes y muchas empresas y particulares cayeron en este engaño.

Mediante estas estafas, los ciberdelincuentes se dieron cuenta que las campañas dirigidas a un país en concreto funcionaban bien y empezaron las campañas masivas.

Aunque el incidente de correos estuvo localizado en España, Cryptolocker sí tuvo difusión en todo el mundo, haciendo saltar las alarmas de usuarios y empresas sobre los ataques tipo Ransomware.

Pero no sería la última amenaza tipo Ransomware. En la segunda parte de este repaso a la historia del Ramsomware, veremos otras amenazas como WannaCry, Maze Ransomware o el más reciente, el llamado RaaS (Ransomware as a Service).