7 aplicaciones de blockchain que revolucionan la economía y la sociedad

La tecnología blockchain surgió del interés por mantener la privacidad y el anonimato en las operaciones financieras. También para lograr realizarlas con mayor rapidez, sin trámites ni papeleos, independientemente del país y la ubicación geográfica en que se produzcan. El primer uso de esta tecnología se aplicó en la criptomoneda Bitcoin y resultó ser un enorme éxito. Las cadenas de bloques llegaron inicialmente para facilitar las transacciones financieras a nivel global, pero cada vez más, surgen alrededor del blockchain, nuevos usos y potenciales oportunidades. Es por esta razón, que los expertos consideran que va a ser la tecnología que en las próximas décadas, transforme la economía global. Hoy te contamos 7 aplicaciones de blockchain que revolucionan la economía y la sociedad.

¿Cómo funciona blockchain?

Blockchain basa la certificación o veracidad de la información en el consenso. Se trata de una tecnológica que se apoya en una gigantesca base de datos, con muchos nodos alrededor del mundo y todos ellos guardando una copia de la información. Con esta revolucionaria tecnología, una sola entidad no es ya la que posee la información de una transacción. Si miles de nodos con una copia de la información coinciden en los mismos datos, la información se da por correcta. Blockchain en español significa, literalmente, cadena de bloques, un sistema en el cual se pueden hacer transacciones seguras entre personas de todo el mundo, sin necesidad de intermediarios.

En esta tecnología cada transacción que se hace se va sumando como un bloque a una cadena. Los registros están enlazados y también cifrados, para proteger la seguridad y la privacidad de las transacciones. El sistema solo sabe que desde una cartera digital se quiere transferir una cantidad a otra cartera, pero no se conocen los datos de las personas. Esto significa que las transacciones son anónimas y esto es quizás lo más relevante. Las cadenas de bloques solo pueden ser actualizadas por el consenso de la mayoría de los participantes del sistema, los llamados nodos, que son en esencia ordenadores dispuestos para este tipo de transacciones. La información nunca puede ser borrada ni modificada, por lo que glockchain se presenta como un registro inmutable y permanente, avalado de una total confiabilidad.

Te contamos siete aplicaciones de blockchain que están revolucionando nuestra actualidad.

1. El Bitcoin y otras criptomonedas

Bitcoin, de la que ya hablamos, es quizá la criptomoneda quizá más usada. Cuando surgió, los programadores se dieron cuenta de que la misma tecnología que permitía el intercambio de esta criptomoneda, blockchain, podía ser útil para descentralizar e intercambiar otros servicios.

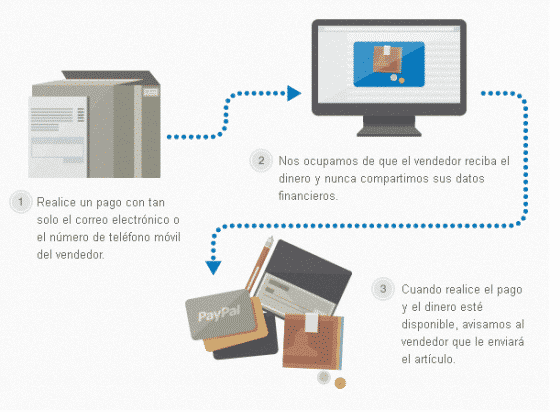

2. Los bancos y el sistema financiero

En los próximos años seremos testigos de una auténtica revolución, ya que el blockchain terminará convirtiéndose en el corazón del sistema financiero mundial. Evitando el tedioso papeleo y los tramites de se podrán transferir bienes y prestar servicios de un país a otro, sin necesidad de intermediarios financieros y sin importar la moneda. Los bancos ya usan esta tecnología para agilizar pagos, transferencias, envío de remesas y para bajar los costes asociados a estos procesos. Los mercados de valores como Nasdaq también la utilizan.

3. Almacenamiento en la nube distribuido

Blockchain permite también distribuir el almacenamiento de datos. De esta manera, dado que la información no está almacenada en el mismo espacio, es más difícil, por no decir imposible, que sea atacada por hackers o que se pierda por problemas técnicos o desastres naturales. Una copia idéntica de los datos se puede almacenar en cada nodo de la red, lo que hace que el sistema sea extremadamente seguro.

4. Descentralización del Internet de las cosas (IoT)

La mayoría de las plataformas de Internet de las Cosas están basadas en modelos centralizados, es decir, que una sola empresa es la que controla todos los dispositivos conectados. Se trata de un modelo poco funcional, ya que a medida que aumenta la popularidad de esta tecnología, se hace más necesario que los equipos puedan intercambiar datos entre sí rápidamente y de forma autónoma. Con blockchain, el intercambio de datos se puede realizar de forma más segura y fiable, creando además un registro inalterable de todos los mensajes que han intercambiado los diferentes dispositivos inteligentes conectados.

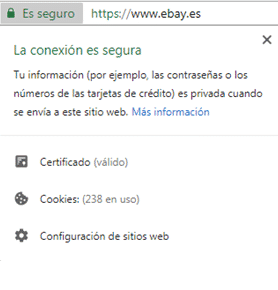

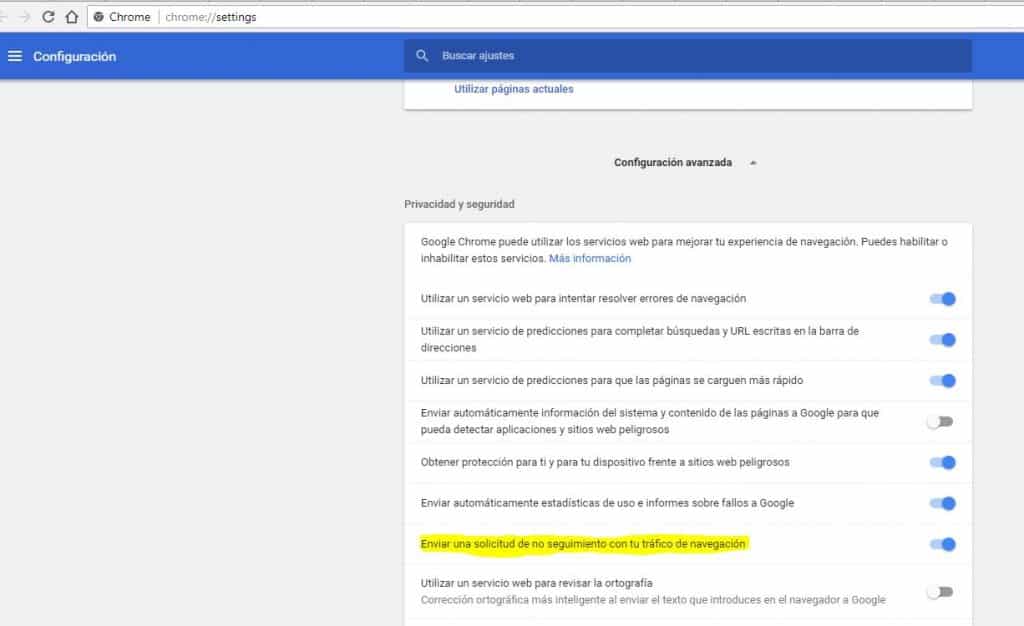

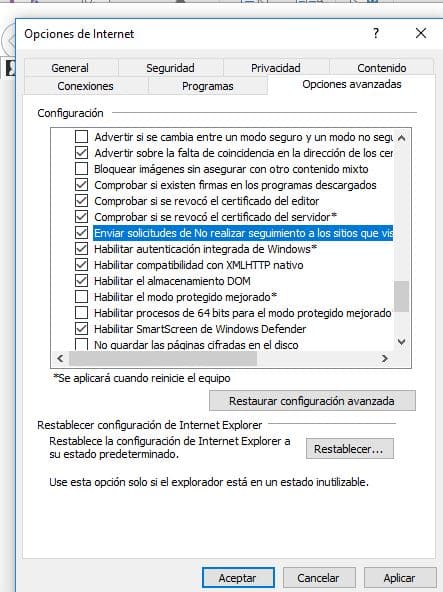

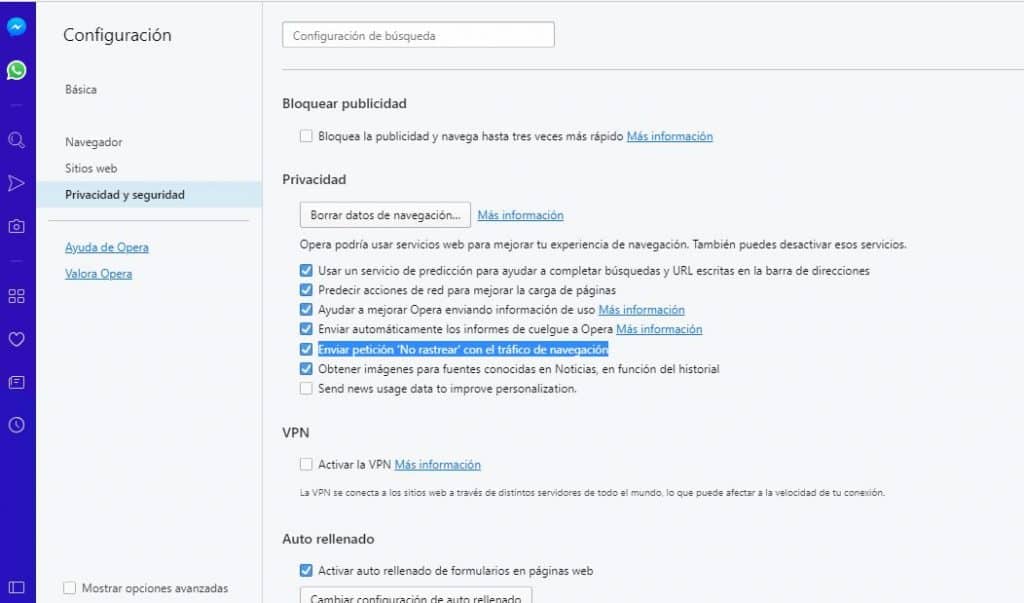

5. Gestión de identidades

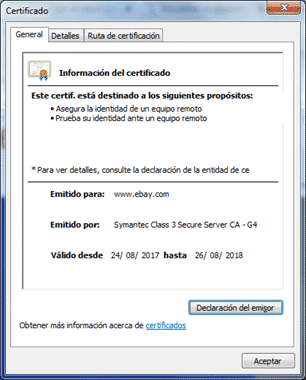

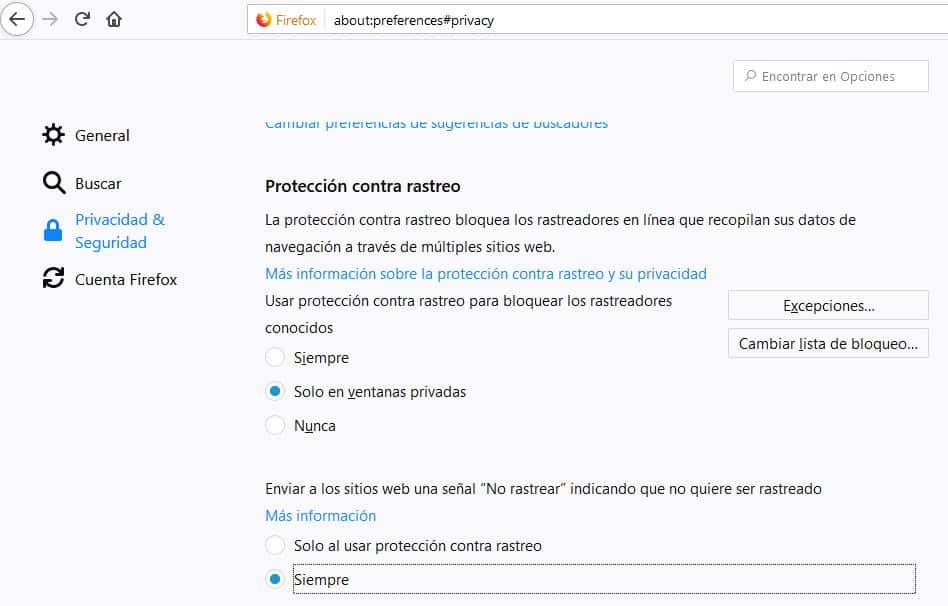

Otra gran aplicación de blockchain está en la gestión de identidades. Con esta tecnología los usuarios pueden crear su propia identidad digital, la cual es segura y fiable, a prueba de intento de manipulación. Los expertos aseguran que esta especie de ID basado en cadenas de bloques, podría reemplazar en un futuro cercano a los cada vez más vulnerables nombres de usuario y contraseñas en línea. Las personas podrán utilizar su identidad blockchain para muchas cosas, desde acciones simples como acceder a sitios web y a aplicaciones, hasta firmar documentos digitales.

6. Registro y verificación de datos.

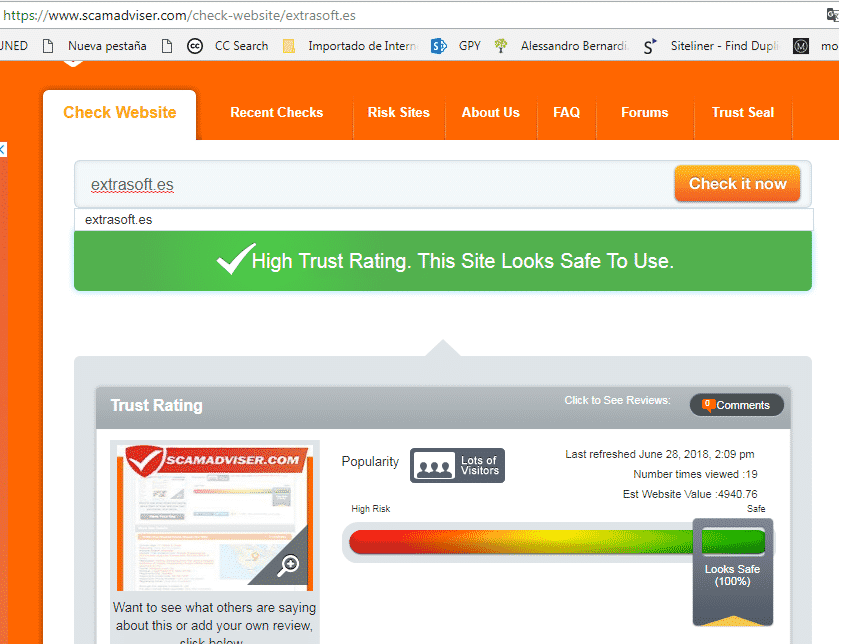

Esta tecnología puede servir para guardar de forma totalmente fiable cualquier tipo de información, generando así un registro distribuido incorruptible, mucho más seguro que las bases de datos tradicionales. En clínicas y hospitales, por ejemplo, se puede utilizar para crear un registro con el historial médico de los pacientes. También puede ser de utilidad para la protección de la propiedad intelectual y los productos digitales creativos como libros electrónicos, música, fotos, etc. Asimismo, podría usarse para el registro de vehículos y propiedades inmobiliarias.

7. Donaciones solidarias

Las donaciones internacionales pueden resultar delicadas por la intervención de intermediaros. La fiabilidad de blockchain garantiza que los fondos se transmiten correctamente y permiten por otra parte operaciones en lugares de tercer mundo que carecen de infraestructuras bancarias.

Como hemos visto el campo de expansión para el blockchain no para de crecer y habrá que estar muy familiarizado en el futuro con esta tecnología innovadora, pues las aplicaciones de blockchain se verán en infinidad de ámbitos de nuestro mundo diario.

En nuestro próximo artículo hablaremos de bitcoin, quizá la aplicación más divulgada de la tecnología blockchain.