Compra on-line segura ¿Cómo saber si esta tienda web es fiable?

Artículo elaborado por Roberto Carrancio, especialista en seguridad en Extra Software.

Hoy en día, con la revolución tecnológica y de internet, cada vez es más fácil comprar esa mesa que es tan barata y quedaría genial en nuestro salón. Pero, ¿cómo podríamos saber si ese vendedor es quien dice ser y no un estafador que quiere quedarse con nuestro dinero?

Aunque pocas veces podremos hacer una compra on-line segura 100%, hay una serie de cosas que debemos mirar si no queremos acabar la tarde en comisaria denunciando al supuesto estafador. El carding, o robo de tarjetas, es una de las actividades favoritas de los cibercriminales para lucrarse. Tanto es así, que al año se roban 40.000.000 de tarjetas de crédito en todo el mundo. Nosotros os vamos a dar tres simples consejos que os ayudarán a no caer en estos engaños.

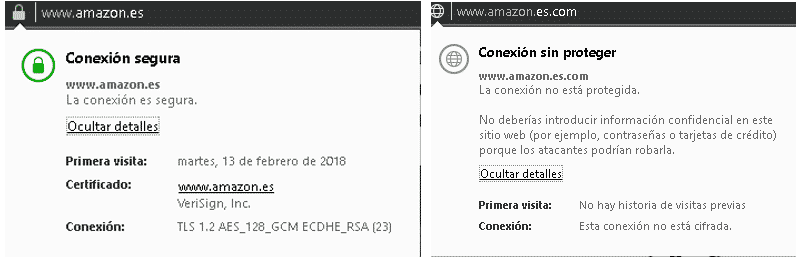

1- Conexión segura y certificado.

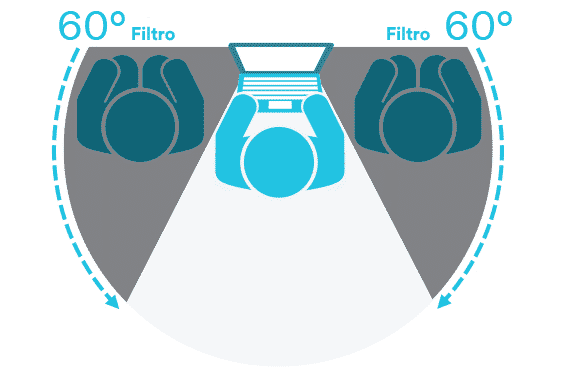

Lo primero que debemos hacer para lograr una compra on-line segura es poner a punto nuestros dispositivos. De nada sirve todo lo demás, si tenemos un malware en nuestro ordenador o móvil que nos robe las credenciales del banco. Una vez que por nuestro lado hemos repasado que todo está bien, es el momento de pasar a la comunicación, esta debe ser segura. Comprobaremos que la página web cuenta con el protocolo HTTPS, esto significa que nuestros datos viajan cifrados y no a la vista de cualquiera. En los navegadores de internet veremos un candado verde al lado de la web. No es necesario que todos los apartados de la web dispongan de esta seguridad, pero sí como mínimo los formularios de contacto y pago. Otra cosa que debemos mirar y que se ve en el mismo sitio es el certificado. Aunque la web disponga de certificado, comprobaremos que pertenece a la web y que lo emite una entidad acreditada. Si no es así, abandona esa web inmediatamente.

Certificado para Amazon emitido por VeriSign (Izquierda). Presunto sitio falso sin certificado (derecha)

| Recuerda que para compras o acceso a bancos nunca es recomendable usar ordenadores compartidos o redes públicas. |

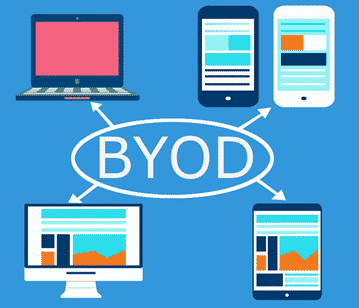

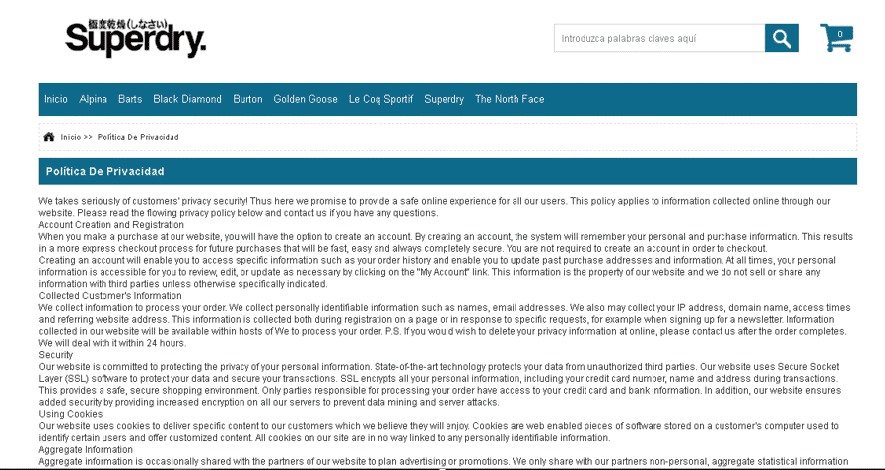

2- Información del vendedor

Otra cosa que nos ayudará a comprobar la legitimidad de la web es que los datos del vendedor y la política de privacidad tienen que estar disponibles según la Ley de Servicios de la Sociedad de la Información y del Comercio Electrónico (LSSI). Debemos ser capaces de encontrar como mínimo el nombre completo o razón social, NIF o CIF, domicilio físico y los datos de contacto. Con la entrada en vigor del RGPD también se nos deberá informar sobre qué datos personales recoge y que uso hace de ellos, así como informar qué política de privacidad aplicará y si dichos datos serán cedidos a otra empresa.

Aunque esta web está en español, su política de privacidad no lo está, no tiene datos del vendedor y dice que la información viaja cifrada por SSL cuando el sitio no usa HTTPS

| Nunca compres en una web si los datos del vendedor no están claramente indicados. |

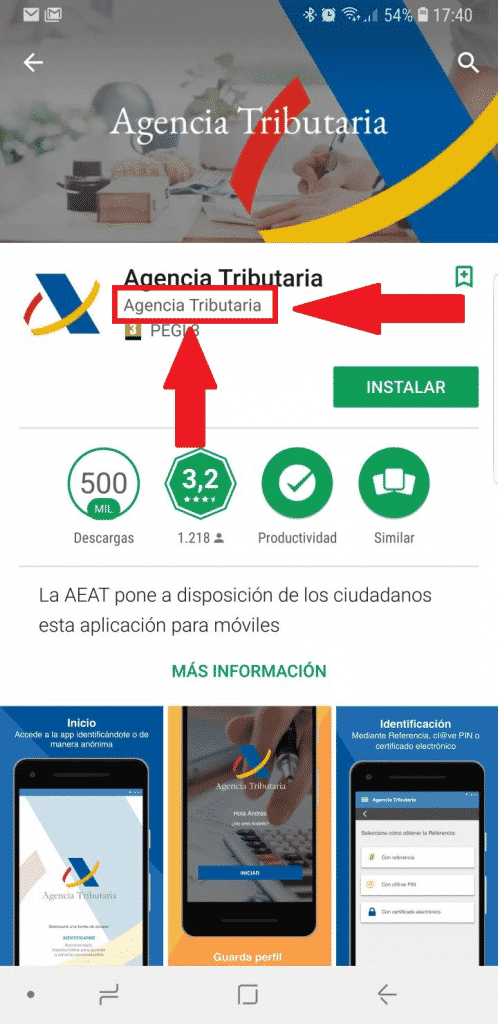

3- Sentido común

Por último, tenemos que revisar que las políticas de envío y devoluciones se especifican de forma clara, si no es así no es una compra on-line segura y mejor descartarla. Otro indicativo que puede ser sospechoso es el precio de los productos. Comparando en varios negocios es normal encontrar una oferta mejor que otra, pero si encuentro por ejemplo un descuento del 80% o un precio mucho más bajo que en el resto de sitios sin ser una liquidación por cierre o un día de ofertas especiales, es motivo de desconfianza.

| Desconfía de las webs con precios llamativamente bajos o que no indiquen claramente su política de envío y devoluciones. |

Son tres consejos que nos ayudarán a realizar una compra on-line segura. Nadie nos puede asegurar que una web con los requisitos que hemos visto no sufra un fallo de seguridad o sea un fraude muy logrado, pero desde luego si no los cumple es mejor no dar nuestros datos de pago y evitar un posible fraude.

Nota: Desde Extra Software respetamos la presunción de inocencia de los sitios web que salen de ejemplo en este artículo, asumiendo que las malas prácticas encontradas son errores no intencionados.

empleado el que trata al final con la información de la empresa y el que tiene que cumplir con esa política.

empleado el que trata al final con la información de la empresa y el que tiene que cumplir con esa política.